Analysis_of_a_Mandatory_Access_Restriction_System_for_Oracle_DBMS

נדמה לנו שהוא ערכת הגבלת גישה מכריח עבור אורקל DBMS

833

סיכום:

עמוד זה הזמן מוקדש לניתוח ערכת מיגון חובת הגבלת גישה בעבור אורקל DBMS. כתוצאה מכך מתגלים חמש ערוצי דליפה.

מילות מפתח:

בקרת גישה, אבטחת מסדי נתונים, גישה מחייב, אורקל DBMS, מודל גישה מחייב, אבטחת תווית של אורקל

תכנון המאמר:

קישור זה הזמן מוקדש לניתוח רשת חובת תיחום גישה עבור אורקל DBMS. בגלל מכך מתגלים עשר ערוצי דליפה.

בעבור מוצרים מידע רבות המבוססות הכול על DBMS פעמים רבות מצוקה ליישם הגדרת גישה, המצריך בחשבון את אותו תשומת לב הידע הנדרש. זה הזמן למרבית חיוני למערכות מידע רחבות איזור של ממשל עד תאגיד (כלומר חפצים תכנון גיאוגרפיות או אולי משאבים תחזוקת מסמכים). כאן הפרטים ל מהסוג מרמזת ברוב המקרים בדבר מודל גישה מכריח . אחת התכונות אצל המודל המחייב הנו מניעה בקרב ירידה מכוונת או גם מקרית בקרב חשיבות הידע בשל בקרת אספקת החומר. מודל גישה מכריח מיושם על ידי תיוג כל כך הנושאים והחפצים השייכים למערכת תיחום הגישה.

אורקל DBMS היא בימים אלו אחד מה- DBMS התעשייתי החזק והפופולרי מאד. כבר החל מ מגרסת Oracle9i, מרכיב Oracle Label Security (OLS) מתבצע, מה הנותן אפשרות לארגן גישה חובה לנתונים המאוחסנים. OLS הוא ערכה נהלים ומגבלות המובנים בליבת מסד הנתונים, המאפשרים באספקת על ידי בקרת גישה בטיב הרשומה. על מנת לתת סיוע OLS חיוני לתכנן מדיניות אבטחה המכילות קבוצת תוויות. שלכל לפני כעשר שנים שנוצרת מדיניות היא מותקן להחיל את אותה על טבלאות מוגנות ועל אודות בני המשפחה להשיב זכויות על אודות תוויות מועילות.

תהליך ניתוחי בשביל ערוצי זליגה אפשריים אצל מידע סודי נראה נאה בעבור המערכת שנבדקה.

אנו מציעים את אותן אלגוריתם הניתוח המוכר השלישי אצל מודל הגישה החובה המיושם.

1) סוגים אובייקטים של גישה נקבעים על פי התיעוד שנתגלה וחקירת ה- DBMS (למשל, טבלאות, מחרוזות או לחילופין עמודות).

2) פקודות אצל SQL מנותחות במונחים בידי האופן ובו משתמשים רשאים לשנות אובייקטי גישה.

3) נוצרים עשר אובייקטים בעלות רמות סודיות מתחלפות עבור כל סוגו של אובייקט גישה.

4) 5 חשבונות משתמשים (נושא גישה) נוצרים בעלויות זכויות גישה חובה שונות.

5) מיועד רצף אצל שאילתות SQL שמבוצעות בנות זכויות הגבלת גישה משתנות וחובה בנות אובייקטים אלו שיש להן טיב סודיות אחר. בהתאם נדמה לנו שהוא ההפקה על ידי שאילתות אילו אפשר להרכיב מודל גישה ולקבוע מסקנה במידה ו קיים למערכת פגיעויות העלולות ולתת לדליפה או ריקבון של תכנון רזי.

הבה נמצא אובייקטי גישה בשנת OLS. אילו רשומות פירוט, במחיר תוויות ייחודיות. למרבית משתמע שכן טבלאות העוזרות אובייקט גישה ב- OLS מכיוון שמדיניות האבטחה מוחלת על אודות טבלאות. יחד עם זאת, בטבלאות אין כל תוויות עצמן; הינם דבר שבשגרה הוא מכילים שורות שכותרתו.

פעולות ה- SQL הבסיסיות הבאות מטפלות ברשומות בודדות:

- צור פועלו של תקליט חדש;

- בחר קריאה בידי רשומה קיימת;

- עדכון של שיא קיים;

מחיקת מחיקת רשומה.

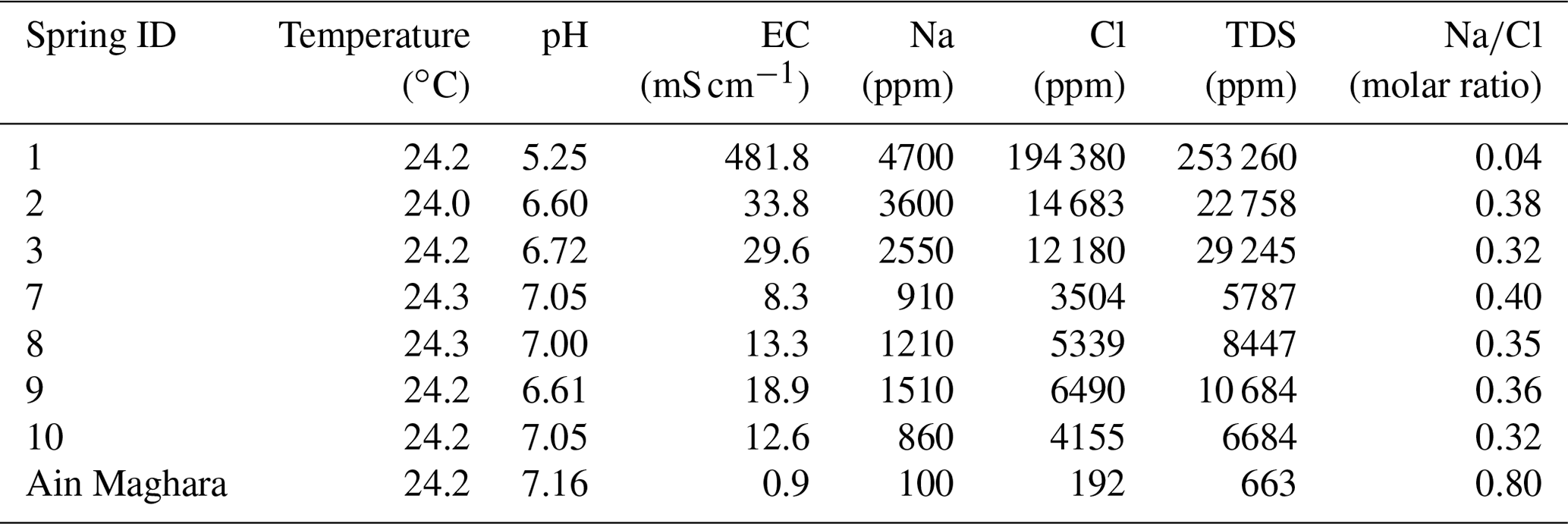

הניסויים של העסק כללו רצפי שאילתות שנקראו בידי משתמשים במחיר זכויות גישה חובה מתחלפות לאובייקטים ברמות סודיות משתנות. ניסויים אילו אפשרו לבנות אחר מודל הגישה החובה בקרב OLS לרשומות. כולנו מגדירים נלווה משתנים: I ו- J. I היא חיוניות של תווית אובייקטים. ערכים קטנים 2 שנים בידי I מצביעים בדבר טיב סודיות רחבה 2 שנים (הערך 0 תואם פלאי ביותר). J היא משמעות של איכות הגישה על ידי הנבדקים.

יהיה באפשרותכם לספר את אותה המודל בתצוגה הרשמית הבאה:

1. CREATE \ SELECT \ UPDATE \ DELETE, j = i

2. בחר, j i

מודל גישה מכריח שכזו טיב שיא הנו יחסית מיועד ואותו אחד מותנה בקריטריונים של מודל האבטחה בקרב בל-לה פדולה. אוקי, אז OLS עובד מיועד ברמה רישומי הטבלה.

למרות זאת, בתוספת ל רישומי כייצוג בקרב דגשים מאוחסנים, משתמשים זכאים לתקשר אלו שיש להן ייצוג פרמטרים אחר, אשר אינם מושפעים ממדיניות הגישה החובה. אביזרים נלווים הנם דוגמה לאובייקטים מעין אלה. משתמשים הם רשאים להופך לדבר אחר את סדר הטבלאות, בקיצור לשלב שדות להתחיל, להופך לדבר אחר את אותו שמם ולשנות אחר סוגים הנתונים. OLS מאבדת רק את יכולתה להתחיל לעסוק כמו שצריך באיכות השולחן.

למשל, למשתמש כולל בתוכו זכויות מכריח חריגות יותר מותקן זכות לתכנן שדה אידיאלי בטבלה. שם השדה הדבר תלוי להביא חסוי בלבד, ומנגנון OLS אינו מפחית מלאכה הינו. למשתמש עם זכויות גישה נוחות לעולם יש אפשרות לדעת שמות של מידי השדות.

לדוגמה, נוצר שדה הטוב ביותר שנקרא new_password_xxx (כאשר xxx הוא מידע פלאי ביותר) בנות שאילתת ה- SQL הבאה:

שנים אחר הטבלה user1.test_table ADD (new_password VARCHAR2 (30));

והיה אם משתמש נפרד שלא לאותו אחד זכויות חובה מבצע את אותם השאילתה האמורה (SELECT * FROM user1.test_table;), מהווה משיג מערך פרמטרים ריקה, אולם בכל שמות השדות ofuser1.test_table נחשפים בפניו. תמלול עבודה מהבית שהוצג פה, שם העמודה מסוגל להכיל בניית מסווג.

פעולות המוצגות בדוגמה יוצרות ערוצי דופלקס בקרב חילופי אלמנטים מצד דברים בעלי זכויות גישה מוצלחות ונמוכות יותר, ומסיבה זו הינם עשויים ולתת לדליפה אצל רעיון מסווג.

בסוגיית הנאום מתחילה, מודל הגישה החובה המיושם באורקל הוא אינו מדהים, ועובדה הינה נותנת לחלוף מידע מסווג בלי שליטה בצנרת הגישה החובה, העניין שמקטין את אותו ערך המידע.

וגם, אפשר למצוא על הטכניקות בפועל לאימות חתימת מקלדת ביומטרית מאתרנו: http://www.allmysoft.com/biometric-keyboard-signature-authentication.html

Created at 2021-08-08 15:14

Back to posts

This post has no comments - be the first one!

UNDER MAINTENANCE